Mikrotik. Дамп трафика — различия между версиями

Root (обсуждение | вклад) (Новая страница: «* Элемент маркированного списка Полезный метод траблшутинга и поиска проблем на роутера…») |

Root (обсуждение | вклад) |

||

| (не показано 11 промежуточных версий этого же участника) | |||

| Строка 1: | Строка 1: | ||

| − | + | Полезный метод траблшутинга и поиска проблем на роутерах MikroTik. Суть данного метода заключается в том, чтобы дампить пакеты, проходящие через определённые интерфейсы роутера и анализировать их сразу же при помощи Wireshark. | |

| − | Полезный метод траблшутинга и поиска проблем на роутерах MikroTik. Суть данного метода заключается в том, чтобы | ||

| − | Итак, для того, чтобы воспользоваться данным методом | + | Итак, для того, чтобы воспользоваться данным методом понадобится: |

| − | Роутер MikroTik (использовался CRS326-24G-2S+ с версией прошивки RouterOS 6.48) | + | * Роутер MikroTik (использовался CRS326-24G-2S+ с версией прошивки RouterOS 6.48) |

| − | Программа Wireshark (в моём случае ver-2.2.3.0 portable) | + | * Программа Wireshark (в моём случае ver-2.2.3.0 portable) |

| − | Компьютер или сервер, находящийся в одной сети с роутером с запущенным Wireshark’ом | + | * Компьютер или сервер, находящийся в одной сети с роутером с запущенным Wireshark’ом |

| + | |||

| + | |||

| + | Первым делом открываем Wireshark, выбираем интерфейс, на котором хотим дампить (это Ethernet2, то есть интерфейс, с помощью которого компьютер подключается к роутеру) и устанавливаем следующий фильтр - '''udp port 37008'''. | ||

| + | |||

| + | [[Файл:Mikrotik_dump001.jpg]] | ||

| + | |||

| + | |||

| + | MikroTik шлёт UDP датаграммы, то есть весь перехваченный трафик, именно на этот порт streaming server’а, а в качестве этого стриминг сервера выступает компьютер с запущенным Wireshark’ом. Эти пакеты инкапсулируются по протоколу TZSP (TaZmen Sniffer Protocol), который используется для переноса в себе других протоколов. | ||

| + | |||

| + | |||

| + | Затем подключаемся к MikroTik через WinBox и запускаем сниффер пакетов<br> | ||

| + | [[Файл:Mikrotik_dump002.jpg]] | ||

| + | |||

| + | |||

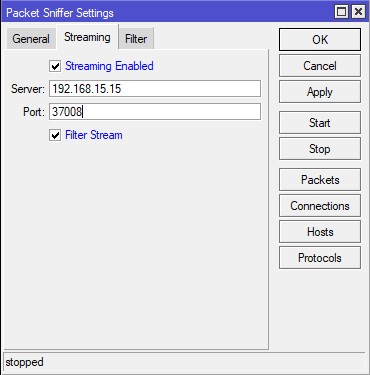

| + | Включаем стрим, указываем адрес и порт компа на котором запущен Wireshark, активируем фильтр<br> | ||

| + | [[Файл:Mikrotik_dump003.jpg]] | ||

| + | |||

| + | |||

| + | Настраиваем нужный фильтр(в данном случае дампим icmp, приходящий с ip 31.184.208.158 на 24 интерфейс) и запускаем<br> | ||

| + | [[Файл:Mikrotik_dump004.jpg]] | ||

| + | |||

| + | |||

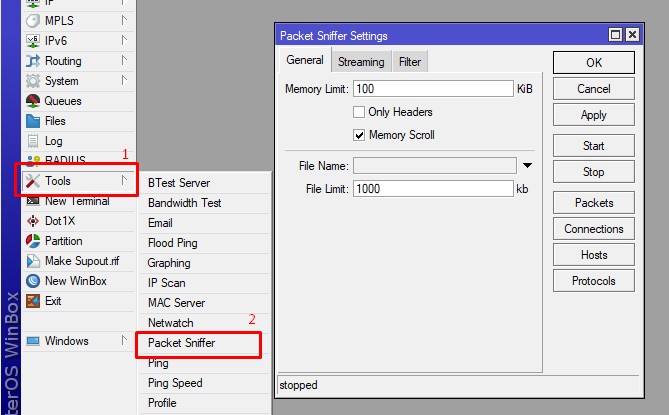

| + | Наслаждаемся<br> | ||

| + | [[Файл:Mikrotik_dump005.jpg]] | ||

Текущая версия на 14:56, 3 июля 2024

Полезный метод траблшутинга и поиска проблем на роутерах MikroTik. Суть данного метода заключается в том, чтобы дампить пакеты, проходящие через определённые интерфейсы роутера и анализировать их сразу же при помощи Wireshark.

Итак, для того, чтобы воспользоваться данным методом понадобится:

- Роутер MikroTik (использовался CRS326-24G-2S+ с версией прошивки RouterOS 6.48)

- Программа Wireshark (в моём случае ver-2.2.3.0 portable)

- Компьютер или сервер, находящийся в одной сети с роутером с запущенным Wireshark’ом

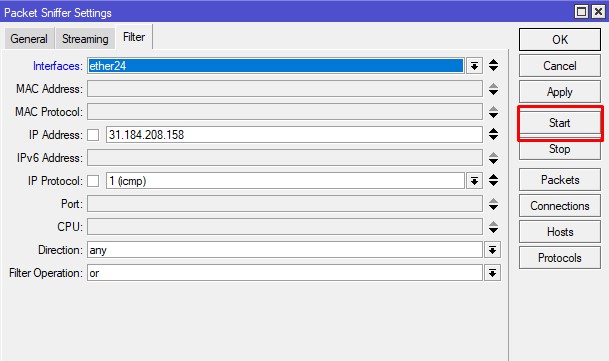

Первым делом открываем Wireshark, выбираем интерфейс, на котором хотим дампить (это Ethernet2, то есть интерфейс, с помощью которого компьютер подключается к роутеру) и устанавливаем следующий фильтр - udp port 37008.

MikroTik шлёт UDP датаграммы, то есть весь перехваченный трафик, именно на этот порт streaming server’а, а в качестве этого стриминг сервера выступает компьютер с запущенным Wireshark’ом. Эти пакеты инкапсулируются по протоколу TZSP (TaZmen Sniffer Protocol), который используется для переноса в себе других протоколов.

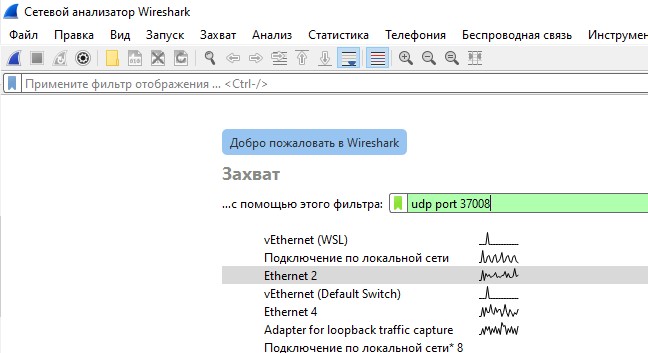

Затем подключаемся к MikroTik через WinBox и запускаем сниффер пакетов

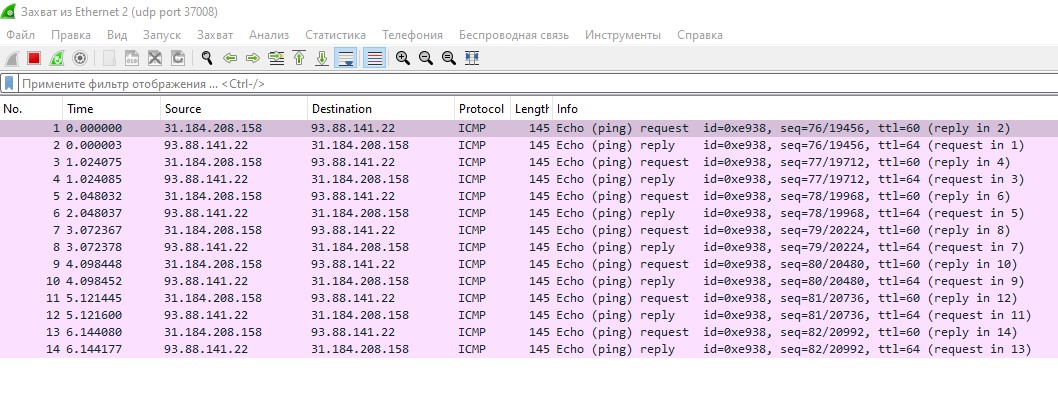

Включаем стрим, указываем адрес и порт компа на котором запущен Wireshark, активируем фильтр

Настраиваем нужный фильтр(в данном случае дампим icmp, приходящий с ip 31.184.208.158 на 24 интерфейс) и запускаем